Mit SCEP ein Computer-Benutzerzertifikat beziehen

Die folgende Anleitung beschreibt, wie man einen Client mit dem Rangee OS so konfiguriert, dass er ein Zertifikat bei einem Zertifikatsserver anfordert.

Die nachfolgende Anleitung beschreibt die Konfiguration des Clients – die angegebenen Daten können je nach Zertifikatsinfrastruktur voneinander abweichen.

Die Verwendung des SCEP-Dienstes des Rangee OS sollte nur in Anspruch genommen werden, wenn ausreichend Erfahrung in diesem Gebiet besteht – Rangee stellt hierzu nur die Möglichkeit der Nutzung bereit.

Konfiguration

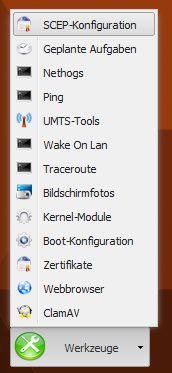

Die SCEP-Konfiguration befindet sich in der Kommbox im Rangee OS und ist unter Werkzeuge zu finden.

Um SCEP zu nutzen, müssen hier diverse Einstellungen gesetzt werden.

- SCEP aktivieren: muss aktiviert sein

- SCEP Server URL: nach Microsoft-Anleitung: http://FQDN/certsrv/mscep/mscep.dll

- SCEP Server Kennwort: MSCEP ist der SCEP-Server von Microsoft, bei Manuell wird nur nach dem SCEP Server Kennwort gefragt.

- SCEP Server Admin URL: http://FQDN/certsrv/mscep_admin/

- SCEP Server Admin Benutzername: Domäne\Benutzer, welcher die entsprechenden Berechtigungen hat, ein Zertifikat anzufordern. Dies kann man an der oberen URL http://FQDN/certsrv/mscep_admin/ erproben – hier wird nach einem Benutzer und Passwort gefragt.

- SCEP Server Admin Passwort: das Passwort für den SCEP Server Admin

- Zertifikatstyp: ob das Zertifikat auf einen Benutzer angelegt werden soll oder auf einen Computer.

- Wird bei einem Benutzerzertifikat kein Benutzername und/oder Domäne für das Zertifikat angegeben, wird der SCEP Server Admin Benutzername und Domäne genutzt.

- Wird Computerzertifikat gewählt, kann der der Hostname des Clients eingetragen werden oder einfach DNS Namen automatisch bestimmen gewählt werden, um diesen automatisch eintragen zu lassen.

- Automatisches Zertifikatsupdate: gibt an, wie oft das beantragte Zertifikat erneuert werden soll, damit das Zertifikat nicht abläuft.

- Jetzt Update erzwingen: wenn dies gewählt wird, wird beim Übernehmen direkt das Zertifikat angefordert – hierdurch kann man direkt in dem Log nachsehen, ob erfolgreich ein Zertifikat angefordert wurde.

- TCMS-Einstellungen nicht übernehmen: gibt wie immer an, ob die Einstellungen von der TCMS verteilt werden. Muss in der Gruppenkonfiguration angehakt sein, damit es funktioniert.

Beispielkonfiguration anhand eines Zertifikatsservers mit dem Hostnamen dc2019.windows.local in unserer Testumgebung:

Die erhaltenen Zertifikate werden unter Werkzeuge->Zertifikate->Zertifikate anzeigen angezeigt.

Genutzt werden kann ein solches Zertifikat bei entsprechender Infrastruktur beispielsweise, um sich über WLAN zu authentifizieren. Hierzu kann entsprechend in den Rangee Netzwerk-Einstellungen bei LAN und WLAN „Nutze SCEP Zertifikat“ ausgewählt werden.